Pruebas de penetración

Descubra las vulnerabilidades antes que los atacantes

Los ciberdelincuentes buscan constantemente nuevas formas de explotar los puntos débiles de los sitios web y las redes.

Una sola infracción puede provocar pérdidas financieras devastadoras, daños a la reputación y responsabilidades legales.

La cuestión no es si su sitio web será el objetivo, sino cuándo...

Pruebas de penetración

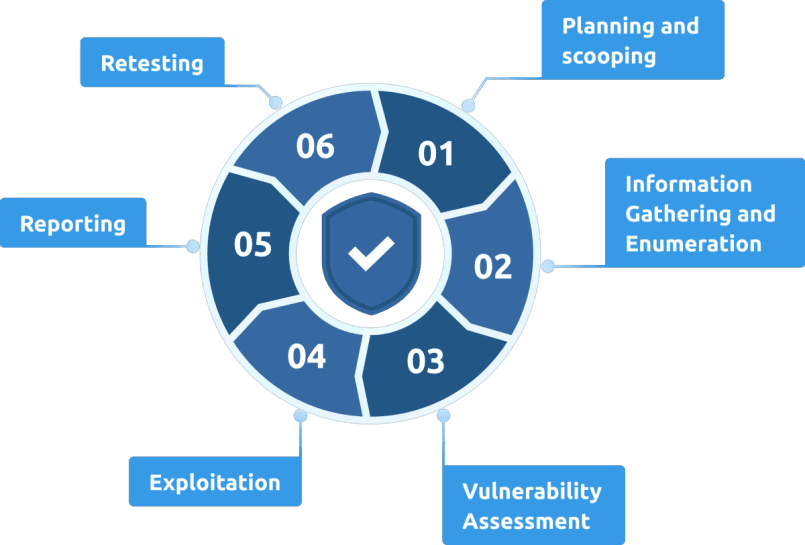

También conocido como Pentesting, es un procedimiento autorizado, controlado y servicio de ciberataque simulado en uno o varios sistemas informáticos, aplicaciones, redes o dispositivos.

Se realiza para evaluar la seguridad del sistema sometido a prueba. El Pentest se realiza para identificar y evaluar los puntos débiles en materia de seguridadque puede conducir a una incumplimiento o daño total a la Confidencialidad, Integridad o Disponibilidad (CIA) del objetivo.

¿Cuál es nuestro papel?

Nuestra los expertos descubrirán vulnerabilidadesy presentar pruebas detalladas de cómo pueden explotarse, debatir los problemas en términos sencillos con su equipo y recomendar soluciones.

Como parte de nuestro compromiso con su seguridad, nosotros incluye siempre un nuevo examen específico gratuito para cada vulnerabilidad identificada con el fin de garantizar que las vulnerabilidades se han resuelto eficazmentevalidando sus esfuerzos y asegurando sus sistemas.

Nuestros servicios de Pentesting

| WEB | RED |

(Greybox) Aplicaciones web | (Caja negra) Escaneo externo |

Servicios web (API Rest, API SOAP, etc.) | (Caja negra) Exploración externa + Análisis de los resultados |

(Whitebox) Evaluación interna de la vulnerabilidad de los servidores |

| WEB |

(Greybox) Aplicaciones web |

| RED |

(Caja negra) Escaneo externo |

(Caja negra) Exploración externa + Análisis de los resultados |

(Whitebox) Evaluación interna de la vulnerabilidad de los servidores |

Pentesting orientado al cumplimiento

Ofrecemos pruebas de penetración basadas en el cumplimiento para ayudar a su organización a cumplir las normas de seguridad y proporcionar un certificado de buena salud que pueda compartirse con auditores o terceros.

Esto es crucial para las organizaciones, especialmente las de nueva creación, que necesitan demostrar pruebas de seguridad rigurosas a socios, auditores o equipos de riesgo.

Colaboramos con su equipo para garantizar que se realizan las pruebas adecuadas, utilizando tanto exploración de vulnerabilidades y pruebas de penetración manuales.

Tras las pruebas, proporcionamos un informe con las cuestiones identificadas, una prueba de concepto (PoC) y recomendaciones. Una vez resueltos los problemas críticos, ofrecemos un nueva prueba gratuita para confirmar las correcciones. El informe final, que incluye un resumen, puede consultarse en compartidos con terceros.

Para necesidades de seguridad continuas, también ofrecemos servicios regulares de pentesting para mantener la seguridad de sus sistemas antes de lanzar nuevos programas o servicios.

Por qué nosotros

Nuestros clientes se merecen lo mejor, y por eso nos comprometemos a ofrecer resultados excepcionales.

Somos un equipo de TOP expertos con el las acreditaciones más altas del sectorOSCP, OSCE3 (OSED, OSEP, OSWE), CRTO y otros. Nos centramos en garantizar que cada proyecto cumpla los más altos estándares, con resultados profesionales, puntuales y precisos que dejen a cada cliente 100% satisfecho.

Nuestro proceso

Consulta

Consulta

Discutimos sus requisitos por correo electrónico, llamadas o reuniones, y podemos incluir una demostración de objetivos de prueba si procede.

Esto nos ayuda a reunir la información necesaria para crear una propuesta a medida.

Propuesta de servicio

Propuesta de servicio

Acuerdo y documentación jurídica

Acuerdo y documentación jurídica

Facturación

Facturación

Inicio de la prueba

Inicio de la prueba

Entrega de informes

Entrega de informes

Solución de problemas

Solución de problemas

Pruebas específicas

Pruebas específicas

Informe final

Informe final

![]() Informe detallado interno: Un informe técnico para uso interno, que muestra los problemas originales y subsanados.

Informe detallado interno: Un informe técnico para uso interno, que muestra los problemas originales y subsanados.

![]() Informe de síntesis externo: Un resumen de alto nivel adecuado para compartir con terceros.

Informe de síntesis externo: Un resumen de alto nivel adecuado para compartir con terceros.

Consulta gratuita

Consulta gratuita

"*" indica los campos obligatorios